Сегодня в ходе развития и модернизации промышленных систем автоматизации и управления используются не только традиционные для АСУ ТП интерфейсы передачи данных RS232, RS485, токовые петли и т. п. Часто возникает необходимость и в Ethernet, что обусловлено интеграцией промышленного и корпоративного сегментов сети, унификацией технических решений и тем, что ряд технических средств просто не поддерживает другие интерфейсы.

Существующие реализации промышленных протоколов, работающие на базе технологии Ethernet, имеют общее название Industrial Ethernet. Данные протоколы позволяют обеспечить дополнительные методы автокорректировки, диагностические функции и функции синхронизации, а также новые алгоритмы сетевого обмена. Для подключения устройств с помощью протоколов Industrial Ethernet может использоваться сетевое оборудование, аналогичное применяемому в корпоративных сетях, что, естественно, упрощает внедрение и обслуживание систем автоматизации и управления.

При всех видимых преимуществах такие протоколы имеют ряд недостатков, которые можно разделить на две категории. Это, во-первых, недочёты, наследуемые от традиционных промышленных технологий (передача данных в открытом виде, отсутствие механизмов защиты от повтора/модификации сообщений и пр.). А во-вторых – врожденные недостатки самого Ethernet, которые дают потенциальную возможность проведения DDoS-атак или возникновения ошибок маршрутизации. Ошибки при сетевом взаимодействии могут стать причиной некорректной работы комплексов АСУ ТП, что требует применения соответствующих мер. Ведь подавляющее большинство Industrial Ethernet-протоколов не имеют встроенных механизмов защиты. В результате любая, даже самая простая атака злоумышленника, например блокировка трафика между двумя программируемыми логическими контроллерами, может привести к негативным последствиям.

Для защиты промышленных протоколов применяются технологии, которые позволяют им работать вместе с основным протоколом – в одно время с ним и на одном канале передачи данных. Технологии защиты протоколов Industrial Ethernet (профили защиты) призваны предохранить их от ошибок при сетевом взаимодействии компонентов промышленных систем автоматизации и управления.

Такие технологии обычно используют принцип черного канала, когда данные, необходимые для обеспечения защиты, передаются между устройствами через уже установленное соединение. При этом подразумевается, что структуры пакетов обычных сообщений и сообщений профиля защиты различаются, дабы исключить их влияние на корректную работу технологического процесса.

Рассмотрим профили защиты, которые имеют возможность интеграции с распространенными протоколами Industrial Ethernet.

CIP Safety

СIP Safety – это расширение для промышленного протокола Common Industrial Protocol (CIP). Данный вариант обеспечивает пять механизмов устранения коммуникационных ошибок:

- отметки времени сообщения;

- идентификатор (ID) сообщения;

- CRC-код;

- избыточность и перекрестная проверка сообещний;

- механизм разделения пакетов протокола CIP и расширения CIP Safety.

CIP Safety может быть интегрирован с EtherNet Industrial Protocol – вариантом CIP, созданным для работы в сетях Ethenet.

PROFIsafe

Технология PROFIsafe применяется для устранения коммуникационных ошибок при передаче данных с помощью протокола PROFINET. В её состав входят следующие механизмы защиты:

- порядковый номер сообщения signoflife;

- контроль задержек watchdog;

- использование кодового имени отправителя и получателя FAddress;

- CRC-код.

PROFIsafe использует ациклический обмен данными, что в совокупности с механизмом назначения приоритетов пакетам Ethernet, который применяется в протоколе PROFINET, позволяет гарантировать невмешательство профиля безопасности в передачу данных, необходмых для корректной работы технологического процесса.

FailSafe over EtherCAT

FailSafe over EtherCAT (FSoE) – профиль безопасности для промышленного протокола EtherCAT, использующий следующие механизмы защиты:

- порядковый номер сообщения;

- контроль задержек watchdog;

- номер сессии;

- CRC-код.

Преимуществом FSoE является также отсутствие ограничений на длину сообщений и скорость передачи данных.

OpenSAFETY

OpenSAFETY – открытый стандарт безопасности, совместимый с большинством Industrial Ethernet-протоколов. Стандарт обеспечивает защиту от коммуникационных ошибок, используя следующие механизмы защиты:

- порядковый номер сообщения;

- отметки времени сообщения;

- контроль задержек сообщений;

- идентификатор сообщения;

- CRC-код;

- избыточность и перекрестная проверка сообщений;

различные структуры пакетов, позволяющие отделить пакеты с технологическими параметрами от пакетов, необходимых для обеспечения безопасного сетевого взаимодействия.

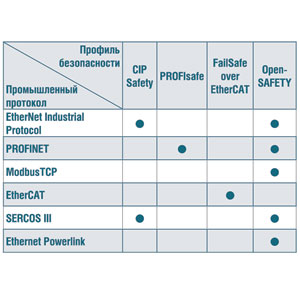

Стандарт OpenSAFETY имеет ряд профилей, предназначенных для различных промышленных протоколов (OpenSAFETY over Modbus-TCP и др., см. табл. 1). Он может быть интегрирован со специфичными промышленными протоколами с помощью профиля OpenSAFETY over your fieldbus.

Механизмы защиты, которые используются в перечисленных технологиях, выполняют сразу несколько задач. Кроме защиты от внешнего вмешательства в работу системы управления они позволяют также обеспечить синхронизацию передаваемых сообщений и выявить аномалии в ходе передачи данных (повторы или потери пакетов).

Все перечисленные технологии соответствуют международному стандарту IEC (МЭК) 61508, в котором приводится список возможных ошибок при передаче данных. Из табл. 1 видно, что профили защиты различаются наличием или отсутствием дополнительных возможностей, таких как одновременная доставка данных промышленного протокола и расширения, а также механизмами защиты от ошибок маршрутизации. В табл. 2 представлены протоколы Industrial Ethernet и профили защиты, с которыми они могут быть интегрированы.

Для Industrial Ethernet-протоколов, не представленных в табл. 2, например FF H2, FL-Net, VARAN и др., можно использовать технологию OpenSAFETY over your fieldbus.

Выбор промышленного протокола при создании АСУ ТП во многом зависит от технологического оборудования, которое планируется использовать. При этом приоритетной является функциональная безопасность, тогда как безопасность информационная уходит на второй план. Интеграция Industrial Ethernet-протоколов и профилей защиты позволяет выполнить требования функциональной безопасности, обеспечивая при этом защиту от кибератак.

Каждый из упомянутых профилей соотетствует стандарту МЭК и позволяет добиться уровня полноты безопасности SIL-3 (Safety Integrity Level), что делает их идентичными в плане функциональной безопасности. Таким образом, выбирать профиль защиты должен владелец АСУ ТП. Основанием для выбора могут служить дополнительные возможности профиля – отсутствие ограничений на длину сообщения, гарантированное невмешательство в работу промышленного протокола и др.

Профили безопасности, рассмотренные в данной статье, являются частью комплексной системы защиты промышленных сетей и призваны защитить АСУ ТП от ошибок при сетевом обмене между её компонентами. Работа этих профилей возможна при использовании специального оборудования (так называемых safety-devices), что позволяет достигать необходимых точности синхронизации и времени отклика. В состав комплексной системы защиты промышленных сетей рекомендуется включать и дополнительные меры защиты: средства обнаружения (при возможности – предотвращения) вторжений (IDS/IPS), средства межсетевого экранирования, разделение сети на сегменты.

Для решения комплексной задачи защиты промышленных систем автоматизации и управления можно использовать также комплексы оперативного мониторинга и анализа состояния информационной безопасности, спроектированные специально для работы в промышленном сегменте. Такие комплексы могут обнаружить сетевые атаки, реализация которых становится возможной из-за недостатков протоколов Industrial Ethernet, и осуществлять комплексный контроль защищённости. Преимущество этих комплексов состоит, в частности, в том, что их можно интегрировать с действующими АСУ ТП, не меняя их архитектуру.